O Gerenciamento de Riscos em Segurança da Informação (ISRM) é um procedimento abrangente que auxilia as organizações na identificação, avaliação e mitigação de possíveis riscos aos seus ativos de informação de alto valor. O ISRM desempenha um papel vital na salvaguarda de dados confidenciais, na sustentação da continuidade operacional e no cumprimento das normativas regulatórias.

É uma metodologia sistemática para identificar, avaliar e administrar riscos associados aos ativos de informação, assegurando sua confidencialidade, integridade e disponibilidade. Isso inclui a análise de ameaças e vulnerabilidades, além da implementação de controles para mitigar os riscos. Ao implementar práticas de gerenciamento de riscos de segurança de TI, as organizações podem se defender eficazmente contra várias violações de segurança, como acesso não autorizado e outras ameaças cibernéticas.

Neste artigo

Parte 1. Como funciona uma avaliação de riscos de segurança?

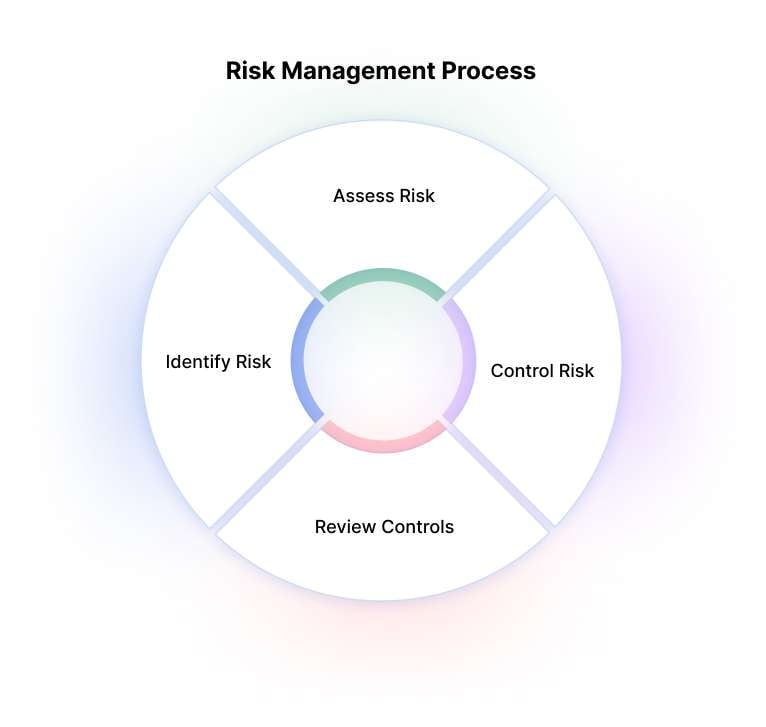

O gerenciamento de riscos de segurança da informação é essencial para todas as organizações. Esse gerenciamento é composto por quatro etapas fundamentais.

- Identificar Ativos:Nesta etapa, as organizações identificam os ativos de informação críticos que necessitam de proteção.

- Identifique Vulnerabilidades:As organizações devem detectar possíveis falhas em seus sistemas, softwares, redes ou processos que possam ser exploradas por agentes mal-intencionados.

- Identificar Ameaças:Nesta fase, as organizações analisam as ameaças potenciais que podem explorar as vulnerabilidades identificadas.

- Identificar Controles:Com base nos ativos, vulnerabilidades e ameaças identificados, as organizações definem e implementam controles adequados para mitigar os riscos de maneira eficaz.

A avaliação de riscos de segurança é um elemento crucial do ISRM, permitindo que as organizações façam escolhas informadas para proteger seus ativos de informação de forma eficiente.

- Definição de Escopo:As organizações estabelecem os parâmetros e objetivos da avaliação de riscos de segurança.

- Coleta de dados: Durante esta etapa, as organizações reúnem informações pertinentes sobre seus ativos de informação, vulnerabilidades, ameaças, controles existentes e registros de incidentes de segurança.

- Análise de Risco:: Esses dados são posteriormente analisados para determinar a probabilidade e os possíveis impactos de diferentes riscos de segurança.

- Tratamento de Risco:Com base nos resultados da análise de riscos, as organizações classificam os riscos por prioridade e elaboram estratégias para gerenciá-los de maneira eficiente.

- Monitoramento e Revisão:Após a implementação das estratégias de tratamento de riscos, as organizações monitoram e analisam de forma contínua a eficácia dessas medidas.

Parte 2. Quais problemas a avaliação de riscos de segurança resolve?

As avaliações de riscos de segurança proporcionam diversos benefícios significativos. Além disso, elas auxiliam na abordagem de vários desafios enfrentados pelas organizações modernas.

- Gestão Proativa de Riscos:As avaliações periódicas de riscos de segurança auxiliam na identificação e mitigação dos riscos antes que ocorram incidentes, minimizando seu impacto.

- Conformidade:Elas asseguram a conformidade com regulamentações como GDPR e PCI DSS, prevenindo penalidades e preservando a reputação.

- Alocação de Recursos:Além disso, as avaliações de risco priorizam recursos de maneira eficiente ao identificar e quantificar os riscos, permitindo a alocação eficaz de orçamentos e pessoal.

- Confiança das Partes Interessadas:As avaliações de risco instilam confiança em clientes, investidores e parceiros ao demonstrar uma gestão eficaz de riscos, elevando a confiança e a credibilidade.

Parte 3. Setores que exigem avaliações de riscos de segurança para conformidade

A conformidade com regulamentações é crucial para diversas indústrias. Múltiplos setores reconhecem a importância das avaliações de riscos de segurança para garantir conformidade.

- Assistência Médica:As avaliações de risco asseguram a conformidade, protegem os dados dos pacientes e preservam a confidencialidade.

- Serviços Financeiros:Elas detectam vulnerabilidades e garantem a segurança das informações dos clientes.

- Administração Pública:Além disso, as avaliações identificam e mitigam ameaças para salvaguardar a segurança nacional e os dados dos cidadãos.

- Varejo e Comércio Eletrônico:As análises resguardam as informações dos consumidores e as operações monetárias.

A fim de promover métodos eficazes de gestão de riscos em segurança da informação e gerenciamento, várias estruturas foram concebidas. Tais estruturas oferecem às empresas orientações para administrar os perigos digitais.

- NIST Cybersecurity Framework:Criada pelo NIST, essa estrutura foca em cinco funções principais para o gerenciamento de riscos em segurança cibernética.

- ISO/IEC 27001:Os critérios para estabelecer um Sistema de Gestão de Segurança da Informação (SGSI) e salvaguardar os ativos de informação estão definidos nesta norma global.

- COBIT:Desenvolvida pela ISACA, essa estrutura alinha a governança de TI aos objetivos corporativos e auxilia na gestão dos riscos associados à informação e tecnologia.

- FAIR:Oferece um método quantitativo para avaliar e administrar riscos de dados, priorizando investimentos em segurança conforme os impactos financeiros.

5. CIS Controls:Um conjunto de medidas priorizadas para mitigar riscos cibernéticos, seguindo as melhores práticas do mercado.

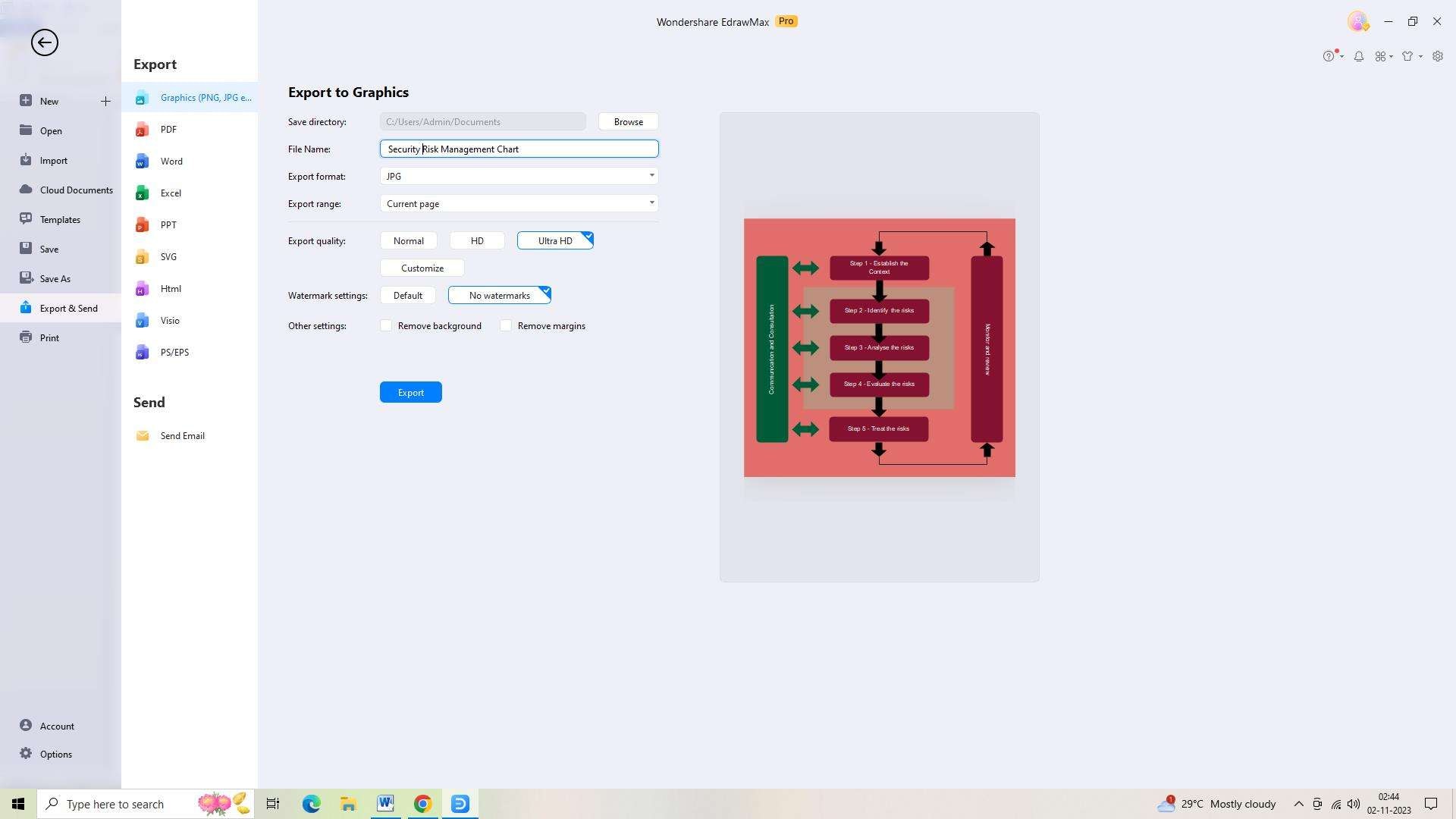

Parte 4. Fazendo um gráfico de gerenciamento de riscos de segurança com EdrawMax

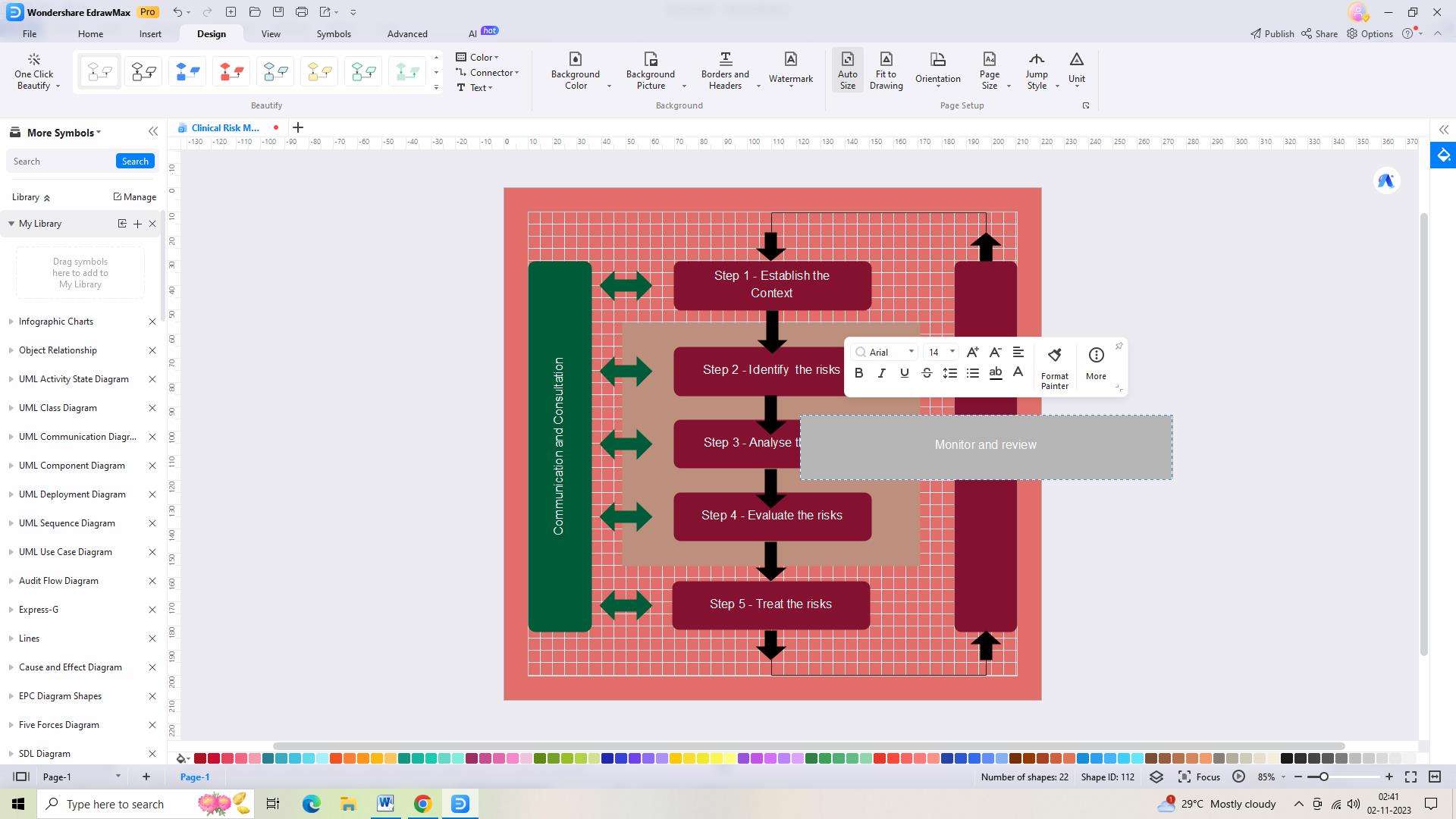

O Wondershare EdrawMax disponibiliza uma ampla gama de modelos para auxiliar empresas na criação rápida e simples de gráficos com um visual profissional. Aqui estão os passos descomplicados para criar um gráfico de gerenciamento de riscos de segurança usando a ferramenta:

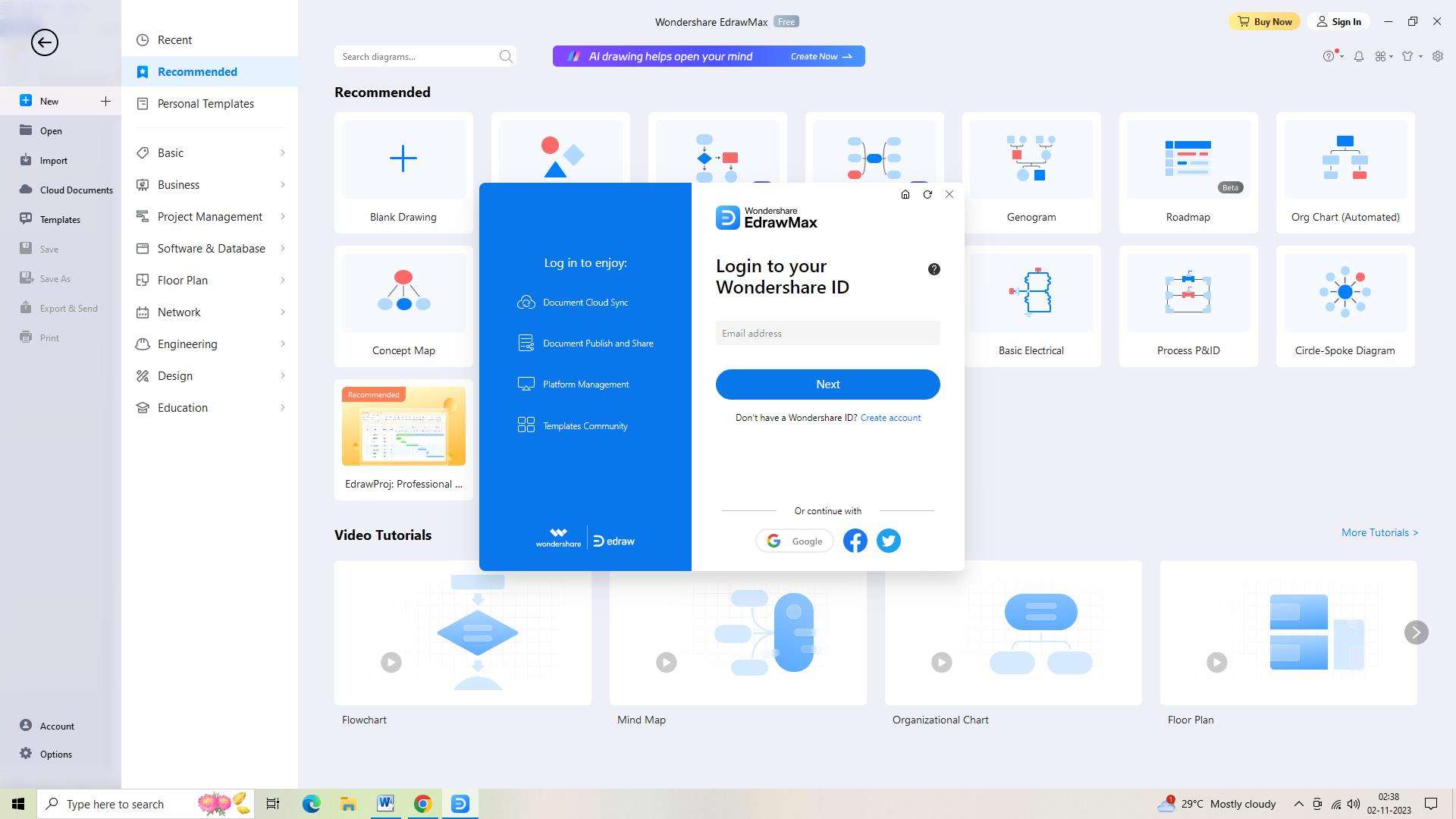

Passo 1:Primeiro, abra o Wondershare EdrawMax e faça login. Introduza seus dados de acesso com atenção.

Passo 2: Você deve abrir um novo documento após fazer login. Para isso, clique no ícone “+” próximo ao botão “Novo Documento”, localizado no canto superior esquerdo da tela.

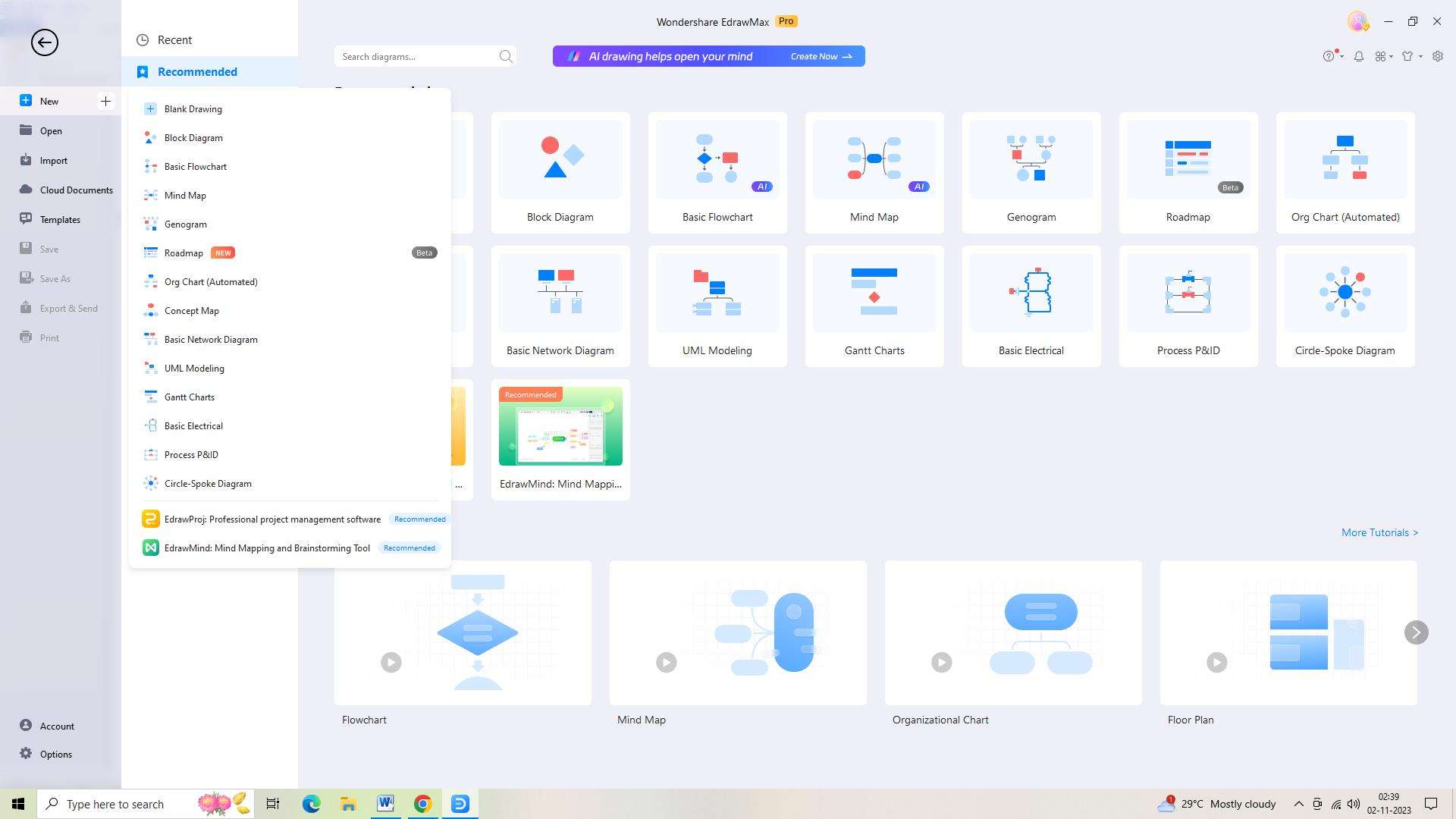

Passo 3:Agora você deve selecionar um dos modelos disponíveis. Existem várias opções, cada uma com um layout e design adequados para o seu gráfico de gestão de riscos de segurança.

Passo 4:Após escolher um padrão, é possível adaptá-lo conforme suas necessidades individuais.

Passo 5: Em seguida, insira qualquer texto ou etiqueta desejada no seu gráfico. Para isso, clique duas vezes na área de texto ou etiqueta e insira o conteúdo desejado.

Passo 6: Quando estiver contente com o layout do seu gráfico de gestão de riscos de segurança, será necessário salvá-lo. Para isso, vá ao menu “Arquivo”, clique em ‘Salvar’ e escolha o formato adequado.

Passo 7:Em seguida, você precisará exportar o gráfico. Vá ao menu “Arquivo”, selecione ‘Exportar’ e opte pelo formato adequado para exportar seu gráfico.

Considerações Finais

A gestão de riscos em segurança da informação é essencial para assegurar que as organizações protejam seus ativos valiosos de informação e reduzam possíveis riscos. Ao seguir os estágios do Gerenciamento de Riscos em Segurança da Informação (ISRM), as organizações podem lidar de maneira eficaz com as vulnerabilidades existentes.